Troyano Keylogger

Configuracion del cliente:

Una vez descargado, saquenlo del .zip para trabajar con el (boton derecho->extract files...) y dejenlo en el escritorio, en mis documentos o donde qieran...

A continuacion lo abren y ejecutan el Poison 2.3.0 (el icono es el de una hoja gris) y hacen clic en file -> new client

IMAGEN 1

Les aparecera una nueva ventana en la que deveran poner un password y el numero de puerto por el que se comunicara el server. Recuerden que es recomendable abrirlo.

IMAGEN 2

Hacen clic en start, y ya tendremos configurado el cliente.

Creacion del server.

Ahora, devermos volver a hacer clic en file-> y elejir new server

IMAGEN 3

Les aparecera una nueva ventana, en la cual deveran hacer clic en create profiele, y les aparecera un cuadro, donde tendran que escrivir un nombre... por ejemplo txshack... y dan a OK.

Ahora les aparecera lo siguiente:

IMAGEN 4

En la parte DNS/PORT, dan a ADD y les aparecera un cuadro, donde deveran poner su no-ip.

El puerto devera ser el mismo que colocaron antes (en la configuracion del cliente) y el password tambien.

A continuacion agan clic en NEXT.

En esta nueva ventana seleccionan la casilla de activeX Startup y click en random. (No se les ocurra modificar el valor que sale!!)

Marcan el cuadro de copy file.

En filename, ponen uno que no levante sospecha, como systemc32.exe, rschost.exe, windbs.exe.....etc

A continuacion, seleccionan la carpeta en la que qieren q se copie el server, por ejemplo, system folder.

Y por ultimo seleccionan las opcciones que deseen... yo elijo las 3

IMAGEN 5

Hacen clic en NEXT, y les aparecera una nueva ventana.

IMAGEN 6

IMAGEN 7

En process y keylogger mutex dejen el valor que les aparece por defecto.

El proceso donde se inyectara el troyano, biene por defecto el del messenger... ustedes pueden cambiarlo por otro si qieren. pero cuidado!! escribanlo bien

A continuacion dan a NEXT y les aparecera una ventana donde podran cambiear el icono. Lo hacen si gieren ahora... y despues dan clic a generate (no activen el cuadro de Executed third-party aplication after build), eligen donde guardarlo y su server ya estara creado.

HAn visto que facil?? ahora solo les queda enviarlo para conseguir victimas...

Opciones de las vicitmas:

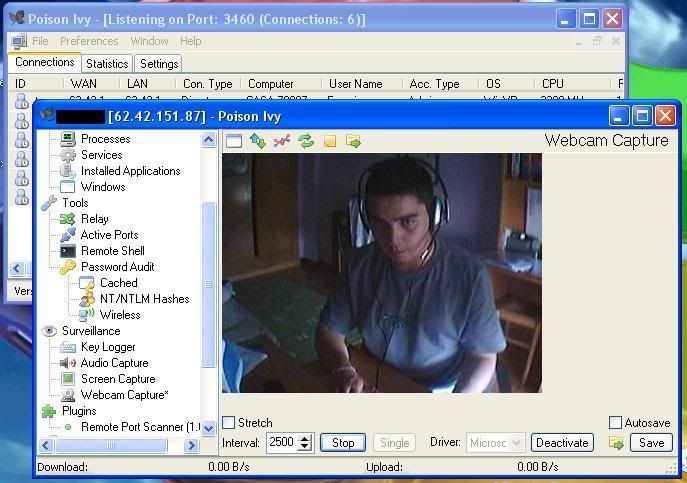

Una vez tengamos victimas, haciendo doble clic sobre ellas se nos abrira una ventana, donde podremos activar el keyloger, ver su pantalla, su cam, sus archivos, su registro....etc

IMAGEN 8

Como veran disponen de varias opciones.... Les voy a explicar mas o menos para que siven cada una, sin meterme muy a fondo, puesto que es una cosa sencilla q comprenderan perfectamente cuando las vean.

information: la informacion del pc victima

files: aqui tenemos acceso a los archivos de la pc victima. Haciendo click derecho apareceran las siguientes opciones

...refresh folder: para refrescar la carpeta, sirve por si borramos, renombramos o hacemos algo....y no aparecen los cambios.

...search: para buscar archivos especificos en la pc victima

...show thumbnails: para ver imagenes en miniatura de los iconos... ideal para identificar fotos

...download: para descargar cualkier archivo

...upload: para subir algun archivo de tu PC al de la victima

...execute: trae dos opciones (excute->normal es decir visible a la victima) y (excute=>hidden invisible a la victima es decir de manera oculta)

...rename: para renombrar archivos o carpetas

...delete: para borrar archivos, programas....

regedit: acceso al registro de nuestra victima

processes: muestra los procesos activos en la pc de nuestra vicitima

haciendo click derecho en esta ventana veremos las siguientes opciones:

...refresh: para refrescar la carpeta

...show modules: para mostrar los modulos q componen el proceso en el cual estan

...kill process: para matar el proceso seleccionado

...suspend process: para suspender el proceso seleccionado

services: aqui vemos los servicios de la pc victima.

Si acemos doble clic, apareceran las siguientes opciones.

...refresh: refresca la ventana

...save to file: crea un archivo .txt con la informacion del archi

...start: para activar el servicio "start" como su nombre indica

...stop: sirve para detener un servicio activo

...edit: para editar el servicio

...Install: instalar un servicio

...close cierra la ventana en la pc victima

...uninstall desinstalar un servicio

windows: aqui se veran las ventanas que estan abiertas en la pc infectada.

Al hacer click sobr alguna de estas ventanas apareceran estas opciones:

...capture windows para hacer una captura de dicha ventana

...show muestra la ventana en la pc victima en caso d q este oculta

...hide oculta la ventana la ventana en la pc victima

...maximize maximiza la ventana la ventana en la pc victima

...minimize minimiza la ventana la ventana en la pc victima

active ports: te permite poder ver lospuertos activos de la victima

remote shell: para abrir la consola de la victima... es lo similar a ir a inicio -> ejecutar -> cmd

key logger: muestra las teclas q presion la victima.. no ace falta explicar mas sobre esto no??

screen capture: nos permite ver la pantalla de la victima... incluye las siguientes opciones

...Stretch:

...sirve para ajustar la pantalla de la victima a la ventana.

...Mouse:

...para manejar el mouse de la victima y poder clickear en donde queramos.

...Keyboard:

...sirve para manejar el teclado de la victima y poder escribir en donde queramos.

...Interval:

...es el intervalo de tiempo en que se toma una y otra captura.

...Start:

...comienza a capturar pantallazos seguidamente.

...Single:

...captura un unico pantallazo.

...Save:

...sirve para guardar la pantalla en un archivo. Si seleccionamos "Autosave" se guardaran todas las que se capturen.

...Options:

...sirve para cambiar el tamaño y la calidad de la pantalla.

web cam capture: para ver la cam de la victima... si la tiene

IMAGEN 9

...Stretch:

...igual que en la captura de pantalla, sirve para ajustar la imagen a la ventana.

...Interval:

...el intervalo de tiempo entre cada captura.

...Start:

...comienza a capturar imagenes.

...Single:

...captura una unica imagen.

...Driver:

...muestra las camaras web instaladas en la PC de la victima. Podemos seleccionar cualquiera y con el boton "Activate" la activamos. Si no se encuentra ninguna camara aparecera "No webcam installed!"

...Save:

...para guardar la imagen a un archivo. Con "Autosave" se guardaran todas automaticamente.

Edit id: aqi podremos cambiar el nombre de la victima

Share: para usar el server con otro cliente

...DNS/Port: aqui agregaremos la cuenta de no-ip

...ID: poner el nombre de la victima q se vera en el nuevo cliente

...Password: clave del nuevo cliente

...Run in Same Process/New Process: aqui el server se podra ejecutar en el mismo proceso q estaba anteriormente o en uno nuevo

...Privileges: son los privilegios q se le daran al nuevo cliente

Descarga:

Contenido Oculto

http://rapidshare.com/files/99234513/Troyano.Keylogger.Hack.MSN.VicioWarez.com.rar

Lo que tienen que hacer es mandarle un Archivo, lo que le vamos a mandar es el cliente Keylogger ahora lo pongo Le vamos a decir que son unas Fotos, lo que vos creas conveniente, en el Caso de que le decis que le vas a mandar fotos le pones algunas fotos para que no sospeche y le pones el Keylogger diciendole que es una Animación en Flash (Igual el Keylogger lo va a ejecutar y no le va a salir nada) Se le va a ejecutar en Segundo Plano sin dejar rastros, comprimilo con WinRAR o WinZip para mandarlo!

Cuando alguien cae se descargara en su pc un fake de msn (puede ser otro programa), y el propagador. Lo que realiza el fake es capturar todas las cuentas de hotmail con sus respectivas contrase?as y enviarlas al mail que se le pida (se recomienda crear una cuenta nueva para recivir las contrase?as). Ese es todo el proceso. es dificil de explicar y de entender asi que novatoncr creo esta peque?a explicacion grafica facil de entender.

El Programa consta de los siguientes archivos:

-Editor fake

-Fake MSN

-Propagador

-Compresor UPX

No hay comentarios:

Publicar un comentario